Desde a guerra fria, período em que as grandes potencias se estranhavam e competiam em uma corrida tecnológica e armamentista, surgem aqueles interessados em invadir, roubar determinada informação e usá-las para o mal, ou seja, para destruir o inimigo.

Felizmente a guerra fria teve sua conclusão sem que o planeta acabasse, porém ficaram na terra o que chamamos de “Crackers”, que são exatamente pessoas inteligentes, com as habilidades e finalidades citadas acima na invasão de websites.

Diferença entre Hackers e Crackers

É comum a confusão entre estas duas figura e vamos entende-las agora:

Hacker – A origem da palavra “hack” teve seu início no período dos anos 50 e que determinam alterações competentes, a fim de melhorar ou corrigir falhas em equipamentos eletrônicos, e com sua implementação, nutrir o equipamento com melhorias e o manter no mercado, no mínimo até o lançamento de uma versão melhorada e mais avançada;

Cracker – tem sua origem da palavra ”cracking” que se significa “quebrando”, ou seja, um cracker tem por objetivo quebrar a segurança do site, assumir total ou parcial o controle sobre o mesmo, desta forma roubar suas informações e usá-las para fins maliciosos, ou até mesmo usar seu site como uma ferramenta de envio de spam, ou até mesmo criar links a fim de melhorar o posicionamento na SERP de outros sites.

Como se prevenir de ataques

A princípio devemos lembrar que ninguém, absolutamente ninguém está a salvo de sofrer um ciberataque, inclusive, o site do Pentágono já foi invadido sofrendo milhões em prejuízos e milhares de informações foram roubadas.

Antes de mais nada, vamos aprender uma técnica imprescindível para a prevenção de um possível ataque, chamada backup.

Backups para maior segurança

O Backup consiste em salvar todos os seus arquivos em uma máquina segura ou um HD, e desta forma você possui salvo-guardados todos os seus dados garantindo a integridade dos mesmos enquanto ainda há tempo.

Salve todos os arquivos pertinentes a estrutura do site, bem como o banco de dados, onde estão as informações importantes, como senhas, dados de clientes, e-mails, etc.

Desta forma, você possui um ponto de partida para recuperação destes dados e caso sofra um ataque basta substituir os arquivos atuais pelo backup e seu site voltara ao perfeito funcionamento novamente.

Outra forma de prevenção é manter seus arquivos sempre atualizados em casos de CMS como o WordPress e o Joomla, que permitem a atualização do sistema que auxiliam na prevenção de ataques, e o mesmo podemos dizer dos plug-ins usados, pois estes também podem conter falhas de segurança a medida que os Crackers vão se aprimorando em suas técnicas de invasão.

Verifique também as permissões do FTP de seu site, ao abrir o FTP pelo software FileZilla, você pode clicar o botão direito do mouse sobre o arquivo que está online e escolher o item “File Permissions”, onde é gerenciado as permissões pessoais, permissões de grupos e permissões públicas de acesso para “Leitura dos arquivos e scripts”, “Escrever arquivo e scripts s” ou “Executar arquivos ou scripts”. Lembre-se de nunca permitir que as permissões públicas estejam disponíveis para escrita e execução, pois desta forma qualquer pessoas com poucos conhecimentos de cracking poderá alterar seus arquivos livremente.

Configurações do PHP

Existem algumas técnicas de codificação que auxiliam na prevenção de ataques, aliados a uma política de segurança dos servidores para prevenir que seu site seja crackeado:

1 2 3 4 | allow_url_fopen = Off safe_mode = On Magic_quotes_gpc = On Display_errors = Off |

Esta instruções devem ser inseridas no php.uni no servidor e impossibilitam que urls externas possam ser interpretadas pelo php, obrigam que os scripts rodem com UID/GID, protegem contra caracteres especiais utilizados em comandos SQL Injection, como por exemplo aspas “ “ e ponto e vírgula ; , e a o último comando impossibilita o Cracker de visualizar os erros do código dificultando ainda mais uma injeção de scripts maliciosos.

CloudFlare – Segurança adicional

Vale a pena lembrar que existe plug-ins que auxiliam na segurança como o CloudFlare , que gerencia os acessos e permissões de acesso ao site e controla alterações de DNS, acesso a e-mails e entre outros.

Meu site foi invadido, e agora?

A primeira providência a ser tomada é a alteração de todas as senhas de acesso ao servidor e do banco de dados. Troque suas senhas de ftp e do phpmyadmin e no caso de servidores da Microsoft altere as senhas do banco de dados em asp.

Lembre-se que no caso de CMS, temos também as senhas de acesso ao admin do site que também permitem alterações de código e facilmente pode ser inserido scripts maliciosos.

Use senhas grandes, alternando entre letras maiúscula e minúscula, use também caracteres especiais como por exemplo *&^%$, tornando ainda mais difíceis o acesso as senhas através de uma prática chamada “força bruta” que consiste em criar uma rotina onde serão testados todas as combinações possíveis de senhas automaticamente e a partir deste princípio, é possível descobrir qualquer senha, seja do seu computador, ou a do Pentágono.

Vejamos um exemplo:

Recentemente a empresa WordPress.org sofreu um ataque massivo de Crackers e teve centenas de senhas furtadas de seus clientes.

O ataque foi efetuado através de força bruta, onde o nome de usuário usado foi admin, (nome padrão criado para os usuários do WordPress), e a senha foram testados milhões de combinações a partir da seguinte forma, 1, 2, 3…9, depois 10, 11, 12… 99, e assim por diante, ou seja, se temos uma senha com apenas números com 6 dígitos, temos a conta de 6 elevado a 9, resultando em apenas 10077696 possibilidades para conseguir a senha, considerando que uma máquina processa em velocidades altíssimas, este número não é tão grande assim, já uma senha alfabética, para a mesma quantidades de dígitos, temos 6 elevado a 26, retornando um número extremamente alto e começamos dificultar este ataque.

Recomendo que as senhas de banco de dados e de acesso aos arquivos contenham pelo menos 8 dígitos, que contenham números, letras e caracteres especiais, desta forma a conta efetuada por um algoritmo de força bruta será de 8 elevado a 64, correspondendo ao número de caracteres de seu teclado (claro que podem existir variações) e resultando em um número muito alto a ponto de desencorajar qualquer ataque de força bruta.

O segundo passo a ser tomado depende do fato de existir ou não um backup de seus arquivos, caso você os possuir, substitua todos os arquivos pelos backups e pronto, caso não tenha backup, deve-se analisar todos os arquivos e verificar a existência de scripts anormais em suas páginas.

Na página web, clicando com o botão direito do mouse, sobre a página, surgirá a opção “view page source”, você irá visualizar todo o código html bem como javascript, e a partir deste código verifique a existência de urls incomuns ao site. Geralmente os scripts maliciosos estão inseridos na header ou na footer, pois são partes do código comuns em todas as páginas e desta forma o cracker consegue prejudicar todas as páginas do site.

Você deve procurar qualquer linha de código que pareça estranho em suas páginas, principalmente códigos em javascript.

Verifique se não existem linhas de códigos repetidos, ou códigos estranhos em suas páginas, caso haja, remova-os imediatamente.

Em caso de CMS, reinstale todos os plug-ins, desta forma podemos ir cercando, todos os possíveis meios de existência de algum script malicioso.

Verifique também as sidebar, que também são a principais portas de acesso ao seu site, pois além de ser um arquivo comum a muitas páginas, são meios de inserir conteúdo dinâmico onde o cracker insere um widget junto com o script malicioso e condena o seu site com Malware.

Este trabalho de análise de todo o web site é mais demorado e complicado, pois o responsável pelo site deve conhecer muito bem cada particularidade do site para identificar os scripts maliciosos, mas não se desespere caso este problema foi confiado a você, que não foi responsável pela programação do mesmo, pois poderá fazer o processo de eliminação do scripts do site por comentários de código e verificar o resultado um por um.

Um boa dica é usar termos de pesquisa nos seus códigos como “script”, identificando todos os javascripts possíveis no código, outro parâmetro é “decode” e o “encode”, função do PHP usada para criptografar caracteres e deixar ainda mais difíceis de serem identificados.

A parte mais difícil do processo de recuperação de arquivos é identificar o primeiro script malicioso, porém, ao encontrar, utilize o sistema de pesquisa de seus editor de códigos e faça uma pesquisa no arquivo onde se encontram as páginas do site, podendo assim, encontrar todos os scripts com o mesmo código.

Faça esta mesma pesquisa em seu banco de dados, pois o Cracker pode ter inserido algo em seu banco e possivelmente será o código que você encontrou em seus arquivos.

Após identificar e corrigir todos os arquivos, urls, malwares e scripts maliciosos em seu site, devemos informar ao Google que seu site não está mais infectado, através da ferramenta Google Webmaster Tools.

Você pode identificar mais informações sobre GWP no post do Túllio Malwares e o impacto em SEO.

Nuca deixe de verificar o arquivo HTACCESS, pois este arquivo é responsável por grande parte das funcionalidades de seu site, como por exemplo redirects 301, e o MOD_REWRITE.

Este itens são responsáveis por tecnologias referentes urls e caso seu site tenha siso invadido o cracker adoraria alterar seu arquivo HTACCESS, inserindo no mesmo urls maliciosas.

Vale a pena lembrar que este arquivo é precedido de “.” (ponto), que o caracteriza como arquivo do sistema e estará oculto. Para visualizar o arquivo HTACCESS você deve acessar o seu FileZilla, no menu superior, clique em Server > Force showing hidden files, permitindo assim visualizar arquivos ocultos.

Caso haja urls estranhas em seu HTACCESS, remova e corrija seus arquivos.

Impacto em SEO e possíveis consequências

Conforme citado no post do Túllio, o impacto pode ser desastroso para seu site, pois entre as técnicas de SQL Injection consiste em inserir links em seu web site e redirecioná-lo para um outro site com sistema de download de vírus, links para outros sites visando melhorar o posicionamento deste site específico e conseqüentemente prejudicando o seu, ou simplesmente prejudicar o SEO de seu site inserindo práticas de BlackHat e Phising o derrubando nos resultados de busca.

Em todos os casos, o Google identifica que seu site foi invadido e insere no resultado de busca (SERP), bem como na páginas de entrada do site avisos gritantes de site infectado

Ao identificar que seu site foi invadido, o primeiro passo a colocá-lo em quarentena, ou seja, deve ser removido o site do ar e usar o protocolo de erro 503, identificando o site com temporariamente fora do ar.

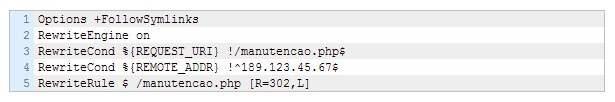

Para colocar seu site em quarentena, insira no arquivo HTACCESS os seguintes códigos:

Depois suba no arquivo raiz de seu site uma página com nome de manutencao.php com o conteúdo que deseja mostrar aos visitantes, como por exemplo “Desculpe-nos o transtorno, site em manutenção, em breve você poderá navegar em nosso site”.

Desta forma você informa ao Google e ao público que o site está em manutenção e que não é necessário que o Google puna ainda mais meu site, pois já estamos solucionando os problemas.

E assim conseguimos remover da SERP e da página inicial, os avisos alarmantes do Google.

A partir daqui você poderá corrigir seu site mais tranquilamente e sem pressa.

Caso seu site fique muito tempo identificado com Malware ou vulnerabilidade de dados, seu site pode ser removido do Google e muito dificilmente sua url voltará a aparecer nos mecanismos de busca.

Até o próximo post!

Comentários